多家網絡安全公司最近發現,中共支持的黑客活動近年來不斷增加,東南亞國家政府和與日本相關的部門成為中共網絡入侵的重點目標。專家擔心,中共病毒疫情期間各地遠程辦公常態化可能使網絡安全漏洞增多。

電腦熒幕前一名正在從事網絡訓練的黑客(2019年7月8日資料圖片)

網絡安全公司比特梵德(Bitdefender)在監測亞洲地區「先進持續威脅」(英文縮寫為APT)組織的活動時,發現一個中國的APT組織對東南亞的政府部門實施了複雜且有針對性的間諜襲擊。

該公司在本星期發布的一份報告中說,這次行動至少進行了幾年,最早的攻擊跡象可以追溯到2018年11月,隨後在2019年初開始增加,約有200個計算機系統顯示出遭受攻擊的跡象。

通過研究網絡入侵留下的一些痕跡,該公司研究人員發現襲擊者是一個講中文的APT群體。研究者在一些二進位文件中發現的一些資源的語言設置是中文,這波襲擊活動中使用的「Chinoxy」後門程序是已知的中國黑客常用的特洛伊木馬程序。

有資料顯示,這一組織運用的FunnyDream的後門惡意程序此前被用於攻擊馬來西亞、台灣、越南的政府組織。

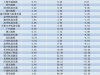

另外,網絡安全公司賽門鐵克(Symantec)11月17日揭露了以日本組織為主要目標的APT網絡攻擊。報告說,這波攻擊從2019年10月中旬開始,受害者地理分布相當廣泛,包括中國大陸、台灣、香港、日本、韓國、菲律賓、泰國、越南、新加坡、美國、墨西哥、阿聯、英國、法國、比利時和德國的組織機構,行業分布涉及汽車生產、服裝、電子、工程、貿易公司、政府部門、工業用品、專業服務、製造業、製藥業等。

賽門鐵克將這一組織代號命名為「Cicada」(意思為「蟬」)。報告說,這一組織的行動規模說明他們可以同時針對不同地區的多個大型組織,這需要大量的資源和技能,而這些資源和技能通常指向受到國家支持的團體。

賽門鐵克認為這一組織由中共政府資助。報告說,自2009年以來,該組織一直活躍從事網絡間諜活動,而且幾乎只針對與日本有關的公司。

賽門鐵克說,這一組織利用了一個今年8月才被網安公司發現的名為「Zerologon」的系統漏洞。報告說,與日本有關的組織需要保持警覺,特別是汽車行業。但由於襲擊針對的行業範圍很廣,日本各部門的組織都需要意識到自己面臨著此類活動的風險。

網絡安全公司CrowdStrike最近公布了對全球多國網絡安全專家和IT安全部門從業者的調查,大部分的受調查者認為中國是國家支持的網絡襲擊主要來源國。

這一名為《2020年全球安全態度調查》(Global Security Attitude Survey)發現,受中共病毒疫情影響,網絡襲擊者正在利用世界各地遠程辦公增加過程暴露出的網絡安全漏洞。調查說,網絡安全專家最擔心的問題是襲擊者利用勒索軟體(ransomware)發動襲擊。2200多名受訪的網絡安全從業者中,三分之二的受訪者擔心他們的所在部門受到來自中共政府支持的網絡攻擊。

89%的受訪者認為,美中貿易戰等國際爭端引發的日益加劇的國際緊張可能會導致不同國家的政府、企業等組織面臨的網絡威脅大幅增加。