2月12日晚,在即時通訊軟體Telegram上,某機器人爆出超45億國內個人信息遭到泄露,數據包括真實姓名、電話、地址等信息,並公開了免費查詢渠道。

該機器人管理員提供的navicat截圖顯示,數據量為4541420022條(45億),資料庫大小為435.35GB,數據量極為龐大。

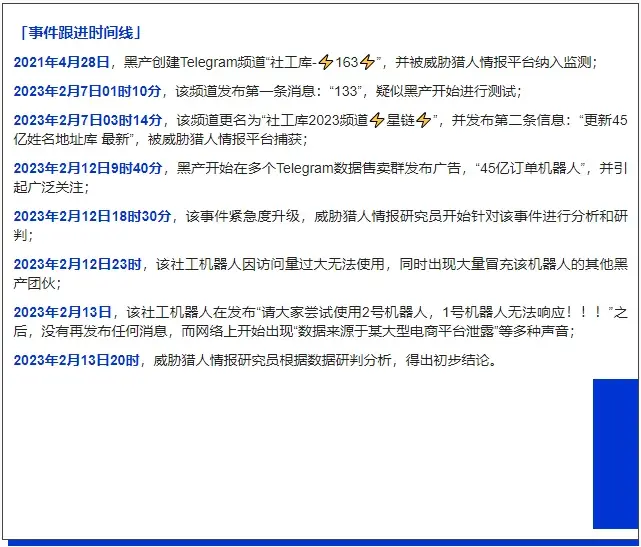

其實,早在2023年2月7日,威脅獵人情報平台在聊天工具Telegram的頻道「社工庫-⚡️163⚡️」中,捕獲到「45億姓名地址庫」的最新信息:

威脅獵人迅速關注到該事件並保持持續關注,經研究發現該頻道於2021年4月28日創建,創建以來,長期未發布信息,直到2月7日凌晨開始發布信息。目前,此頻道現已更名為「社工庫2023頻道⚡️星鏈⚡️」。

一、事件分析驗證

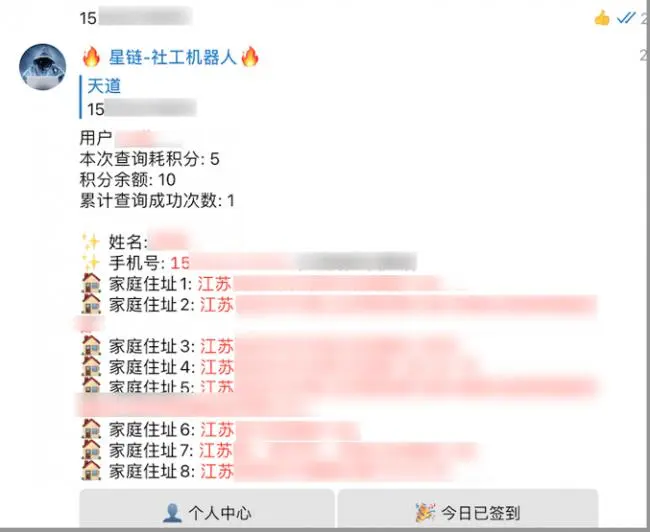

事件爆出後,威脅獵人情報研究員第一時間選取真實在用的手機號,對該事件進行了驗證分析,發現:

1)查詢的返回結果為姓名和地址信息,且信息正確,確定為真實的數據泄露事件,非虛假數據;

2)查詢出來的地址信息,沒有明顯的平台聚集性,存在不同平台的收貨地址;

3)查詢出來的地址信息,包含歷史數據和較新的數據,比如某個手機號三年前短期使用的地址與最新搬家後的地址,同時出現在了泄露的信息中;

4)同一個地址,以不同的形式出現了10次,有些精確到門牌號的地址,也因為一些細節字符的差異,出現了四次,且經過確認,該信息的主人明確沒有在同一平台上同時留下這麼多信息。

結合以上4點現象,可以初步推斷:

此次泄露事件,大概率是由多個泄露源(包括歷史泄露的庫)提取姓名、地址拼接而成。

二、數據泄露來源分析

要拼接出這樣的數據,存在幾種可能性:

1)泄露的數據包含手機號、姓名、地址;

2)泄露的數據A包含手機號、姓名+泄露的數據B包含手機號、地址;

3)泄露的數據A包含手機號、姓名+泄露的數據B包含姓名、地址(姓名會重名,因此這種可能性很小)。

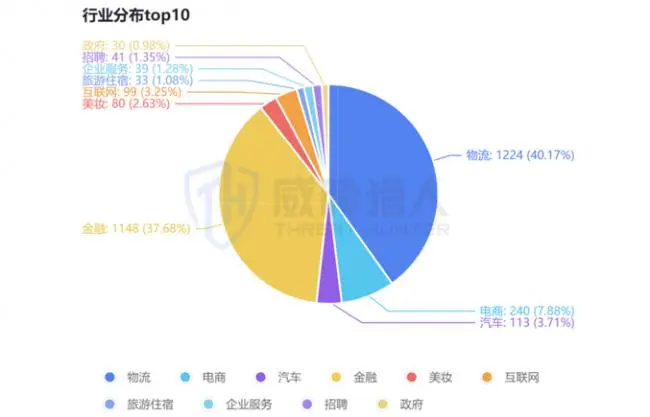

實際上,數據泄露已然成為頻發事件,個人信息泄露規模及後果令人觸目驚心。僅在過去的2022年中,威脅獵人情報平台就監測到3218起驗證有效的數據泄露事件,其中,捕獲數據泄露事件最多的是物流行業,事件數量占比40.17%;其次是金融行業,事件數量占比37.68%;事件數量第三的行業為電商行業,事件數量占比為7.88%,數據泄露同樣發生在政府、網際網路、汽車、企業服務等行業。

對泄露的事件分析後,我們發現:

1)泄露的數據中,包含手機號、姓名、地址的有1200餘起;

2)泄露的數據中,包含手機號、姓名的有1900餘起;

3)泄露的數據中,包含手機號、地址的1700餘起;

我們進一步對包含手機號、姓名、地址泄露信息的行業分布進行分析發現,和整體相差不大,依然是物流行業占比最高,達54%,電商行業占比7%。

威脅獵人情報研究員對物流、電商行業進行分析後發現,這兩個行業數據泄露的主要原因包括:

1.「內鬼」違規獲取,包括:面單拍攝、數據人為導出等

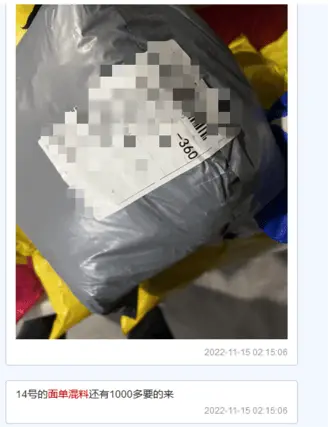

如下,威脅獵人數據資產泄露情報監測平台在2022年11月15日捕獲到,國內某大型物流公司的用戶快遞面單信息數據遭到泄露,量級達每日上千條。

泄露原因主要是快遞站點工作人員進行面單拍攝,而後該人員在Telegram等交易平台,以每單4元的價格進行出售。

2.API遭到爬蟲攻擊導致的泄露,典型事件為國內某大型電商平台的11億用戶數據泄露

2021年6月,國內某大型電商平台用戶ID、暱稱、手機號以及用戶評價等敏感信息數據遭到泄露,已有超11億8千多萬用戶遭到影響。

泄露主要原因是其電商平台API接口被爬蟲攻擊導致,黑產團伙通過批量添加微信好友進行營銷推廣,非法獲利數萬元。

3.商家和快遞公司之間的雲倉平台被植入木馬、漏洞攻擊等

2022年,國內某雲倉被黑產團伙以應聘工作為由虛假入職,通過在其使用的工作電腦或面單印表機電腦上安裝木馬軟體,對用戶敏感信息數據進行竊取,並在數據交易市場上以單價3元進行售賣。

面對越來越多的API攻擊和數據泄露風險,企業應從多個維度來構建防禦體系,更需要基於風險情報來構建攻擊檢測模型,做到及早感知及時防禦,從而保障企業及其用戶的數據安全。