360上傳證券期貨用戶名密碼證券機構驚慌自衛

突如其來的泄密:期貨大戶隱私信息「裸奔」

3月27日,《每日經濟新聞》記者致電中國一家證券公司(出於相關考慮,以下簡稱A公司),告知該公司證券期貨客戶帳號信息被外泄,不確定外泄帳號的數量及其影響。

這是一個令人驚駭的問題,A公司新聞發言人當即堅稱,公司證券期貨系統是國內最為規範而嚴格的系統,絕無可能被侵入。但記者告訴上述新聞發言人,《每日經濟新聞》手中握有A公司客戶使用360軟體導致其在中國期貨保證金監控中心系統絕密信息外泄的視頻證據。

該新聞發言人聽聞此事,並根據《每日經濟新聞》提供的視頻證據信息進行內部核查,最終證實了該視頻信息的準確性。很快,該消息通過A公司傳到該公司旗下的期貨大客戶——被泄露帳戶密碼等私密信息的受害客戶華平平(化名)那裡,其當場表示:令人震驚。

突如其來的泄密:期貨大戶隱私信息「裸奔」

事情起源於今年3月初,《每日經濟新聞》記者接到爆料,一位自稱陳明(化名)的網友稱其手中有一個絕密視頻,內容是其通過360伺服器外泄數據而意外「進入」中國期貨保證金監控中心系統,進而獲得用戶期貨交易等相關隱私信息。

陳明告訴記者,2月26日,其從網上閱讀了《每日經濟新聞》獨家報導的《360黑盒子之謎——奇虎360「癌」性基因大揭秘》,對其中揭露的360涉嫌存在竊取用戶隱私,並為了商業利益通過在「360安全衛士」「360安全瀏覽器」中植入「後門」與360雲端配合,粗暴侵犯網民隱私權、知情權,破壞行業規則和秩序的問題「感到震驚」,並表示贊同。

事實上,陳明只是眾多爆料人中的一位。自《每日經濟新聞》刊發上述報導之後,大量用戶、受害者、技術愛好者均通過各種渠道,向本報提供了各類360涉嫌「作惡」的證據。

陳明表示,過去幾年,360由於涉嫌上傳用戶隱私而遭受的指責眾多。而目前其掌握的這一份視頻證據,意味著360伺服器涉嫌每時每刻都在上傳大量用戶的隱私數據,其中甚至包括極為敏感的金融證券系統的帳戶和密碼!

為了證實陳明手中視頻內容的真實性,《每日經濟新聞》三地記者聯動,通過各種渠道採訪,並最終找到了A公司的期貨大戶華平平。

當A公司證實了視頻內容的真實性後,馬上意識到了事情的嚴重性,該公司新聞負責人坦言:他們也不理解這類機密信息會被360伺服器收集的背後原因。

A公司一位內部人士透露,針對上述事件,A公司三地高層臨時召開電話會議,試圖應對這一次泄露事件可能導致的重大品牌危機,同時公司IT部門也在調查此事,並研究應對方案。

至此,360涉嫌竊取國內安全級別極高的證券金融行業用戶隱私的證據,終於曝光於世。這也意味著,通過360伺服器的數據,任何人都可以潛入中國安全等級極高的一些證券系統後台,「替」大客戶進行大額資金操作,甚至是資金轉移。最為恐怖的是,整個過程神不知鬼不覺,這些證券大戶們根本不知道,自己原來是在「裸奔」。

隱私信息「被現場直播」:三段視頻浮出水面

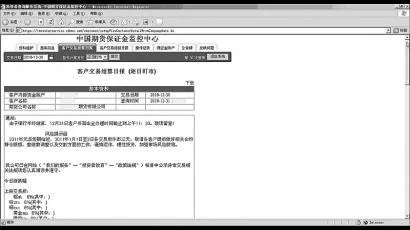

陳明最初是通過網絡方式向《每日經濟新聞》記者提供了其通過360伺服器外泄數據而意外「進入」中國期貨保證金監控中心系統,獲取用戶重要信息的相關證據。

根據陳明自述,此證據是其在2010年12月31日獲取的,一共分為三個部分。

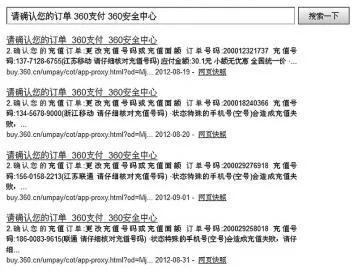

第一部分和第二部分顯示,通過在線瀏覽360伺服器upload.360safe.com,可以清晰地看到大量網民在2010年12月的上網瀏覽記錄,包括在淘寶的瀏覽記錄、訂單操作過程,訪問好友QQ空間,通過百度搜索哪些電影、下載什麼播放軟體等皆可被現場直播……

事實上,上述兩段視頻在2010年曾經一度熱傳過,但如今已被刪得所剩無幾。

最為關鍵的第三段視頻則是首次曝光,視頻顯示,從360泄露的用戶瀏覽日誌文件中複製出某金融機構的網址及其訪問請求參數,通過瀏覽器進入目標網頁,便可獲得證券期貨市場大客戶的絕密信息。

以已經被證實真實身份的華平平為例,通過視頻可以清晰看到他的真實姓名、期貨公司名稱、帳號、資金量、下單交易記錄等,每一次詳細操作的記錄、出入金明細、成交匯總、持倉匯總以及客戶期貨結算的帳戶等敏感信息被暴露無疑。

與陳明一樣下載過360泄密信息的一位安全工作人員殷某也曾經有過這樣意外的發現。2010年12月31日,其發布微博稱,「我在#360#的幫助下完成了2010年的最後一次入侵檢測或者說Hacking,利用#360#收集的用戶行為日誌中找到了#攜程#某代理商的身份認證信息,成功進入該代理商的攜程管理後台。不過俺沒幹壞事。你說這事兒我得通知誰呢?」

在《每日經濟新聞》記者獲得的360伺服器外泄的數據中,還有其他幾位受害人的機器碼、所屬期貨公司ID等信息,這也意味著只要通過360伺服器記錄的這些外泄數據,任何人都可以輕易地侵入這些客戶的資金帳戶,獲得用戶敏感信息。

這些翔實的視頻證據,意味著360不僅涉嫌上傳用戶網址,而且存在刻意收集用戶帳戶和密碼的嫌疑。如果不是陳明將上述視頻曝光,以及《每日經濟新聞》記者的聯繫求證,這些帶有用戶隱私數據的重要信息或許一直會神不知鬼不覺地保存在360伺服器,而被入侵的A公司和華平平等用戶本人至今或許還蒙在鼓裡。

在稿件操作過程中,基於私人信息保密的需要,華平平婉拒了《每日經濟新聞》記者的採訪請求。

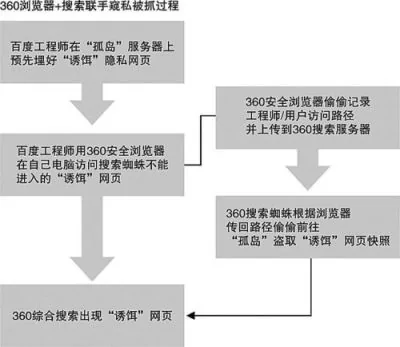

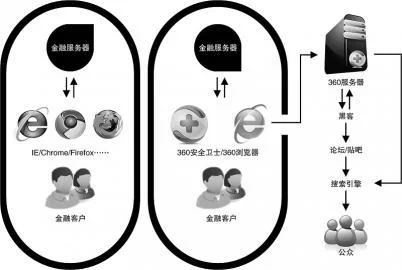

360隔空取物?藉助系列產品窺「孤島」

在長期關注資訊安全漏洞相關問題的烏雲漏洞報告平台上,曾有專業人士披露過很多關於搜尋引擎和雲相關的安全問題報告。烏雲漏洞報告平台負責人認為,期貨、股票的操作信息與帳號等隱私信息是網際網路上最機密的部分,在任何情況下,被第三方抓取或獲得的可能性都幾乎可以忽略不計,但為什麼某些特殊搜尋引擎如360卻可以獲得呢?

該負責人指出,金融無疑是全球安全級別最高的行業之一,該體系完全是一個閉環,它們就像完全意義上的密封「孤島」,外人一般只能在外圍「轉悠」,很難進入到系統內部,也就是說,傳統的搜尋引擎從外部根本無法抓取到這些「孤島」的信息,除非藉助用戶需要使用的某些強大客戶端如瀏覽器,搜尋引擎才可以直接抓取用戶終端上的訪問記錄和數據。

對於360能夠蹊蹺獲得這些機密信息的原因,微博名人、程式設計師「獨立調查員」解釋說,不管證券行業安全級別有多高,體系是多麼繁瑣可靠,只要用戶上網的入口產品是360系列,或者安裝了360的網絡安全產品,這些「孤島」或者隱私信息,都存在被上傳到360伺服器的可能性。

獨立調查員否定了這是通過360後門機制來截取的可能性。他分析說,360安全衛士攔截並上傳用戶瀏覽行為的技術手段,與網絡工程師常用的網絡抓包分析工具類似。不同的是,360安全衛士只需要實時攔截並分析HTTP協議數據包,從中提取用戶訪問的目標網址,其攔截過程與結果對用戶來說都不可見,這並非360安全衛士的後門,而是其固有功能,但此功能對用戶而言是個黑盒子,這個黑盒子對用戶隱私安全形成理論上的可能威脅。

獨立調查員感慨道,對於360上傳這些商業機密數據的情況,目前外界還知之甚少。不過可以想像的是,一旦360伺服器被黑客攻克,或者這些數據被360泄露或濫用,對中國網絡和經濟安全可能是災難性的。

據陳明回憶說,上述隱私素材均為當年從upload.360safe.com網站下載所取。

2010年12月30日6時38分,百度貼吧上一位名為「愛wu痕」網友發布了一條信息:看看這裡面360都搜集了什麼啊?這條信息後面附上了一個360存儲收集用戶信息的下載地址。

「上述公開連結被谷歌搜索爬蟲抓取後,進入谷歌網頁庫,被網友搜索到,大公開。」陳明表示,他也在第一時間按照上述連結網址下載了相關的數據。

此後,更多的專業人士加入了下載、分析的行列,甚至他們在安全論壇「kafan」討論此事。很快,360員工發現了伺服器信息泄露的事實,隨後在當天10時30分左右關閉了upload.360safe.com/url_files/目錄瀏覽權限,12時30分左右移除了此文件目錄。

360伺服器記錄的內容,為何會被谷歌抓取泄露?這可能是眾多人看到這些被泄露在外的信息時的最大疑問。

「當時,360在第一時間對外表示,其伺服器外泄用戶隱私的真相,是360一台伺服器遭黑客攻擊,導致少量數據外泄,被谷歌搜尋引擎抓取。」但在陳明看來,「此次360伺服器用戶隱私的數據泄密更有可能的原因是目錄權限沒配置好,而不是遭遇黑客攻擊。黑客攻擊獲取到用戶隱私數據後應該是直接使用以謀利,怎麼會通過貼吧論壇的方式無償對外公開呢?」

據《每日經濟新聞》記者了解,根據搜尋引擎爬蟲(一種自動獲取網頁內容的程序)原理,那些未被公開網址的目錄或文件,網絡訪問者(包括網民和搜尋引擎爬蟲)是無法瀏覽或抓取的,而一旦網址被公開,搜尋引擎爬蟲再次光臨該網站時,就能順藤摸瓜地抓取到那些目錄或文件。